最小權限原則真的可行嗎?FDE 視角下的資安與企業效率衝突

「最小權限原則(Least Privilege)」是資安的黃金準則——每個人只能存取工作所需的最少資源。

我們之前聊過,AI 時代的資安攻防裡資安大神們都在強調這件事。Google DeepMind 的 CaMeL 雙層 Agent 架構也是同樣的思路:把 AI Agent 分成高權限的「特權代理」和低權限的「隔離代理」,讓權限邊界清清楚楚。

聽起來很合理,對吧?

但問題是:誰來定義「工作所需」?是組織圖上的職稱,還是真實工作現場的運作方式?

在企業資安實務中,「最小權限原則」與實際工作流程,往往存在巨大落差。作為一名在前線解決問題的 FDE(Forward Deployed Engineer,一線落地工程師),我每天都在處理這個看不到、卻至關重要的問題——當「最小權限」遇上「真實組織」,中間的落差往往比你想像的大得多。

這篇文章,我想用幾個真實案例,來談談為什麼大多數的「最小權限」設計最後都變成了「最大阻力」,以及為什麼找到那個平衡點,只能靠類似 FDE 的機制。

金融業案例:最小權限如何催生影子 IT

XX 金控的張副總整天忙著跟客戶交際,所有協辦單位要上呈的專案文件,都必須先經過他的資深秘書——王姐整理詳細,確認內容無誤後,才會送到副總面前批示。

問題是:王姐的職級是「資深行政」,系統權限只有最基本的讀取。於是,所有協辦單位都學會了一套「地下流程」:用 LINE 把草稿傳給王姐,等她確認好格式,再請有權限的人上傳到正式系統,最後才送副總批示。

從公司角度,這套流程運作順暢,副總每次都能準時拿到報告。從資安角度,大家都知道不行——而這一切,幾乎每天都在發生。

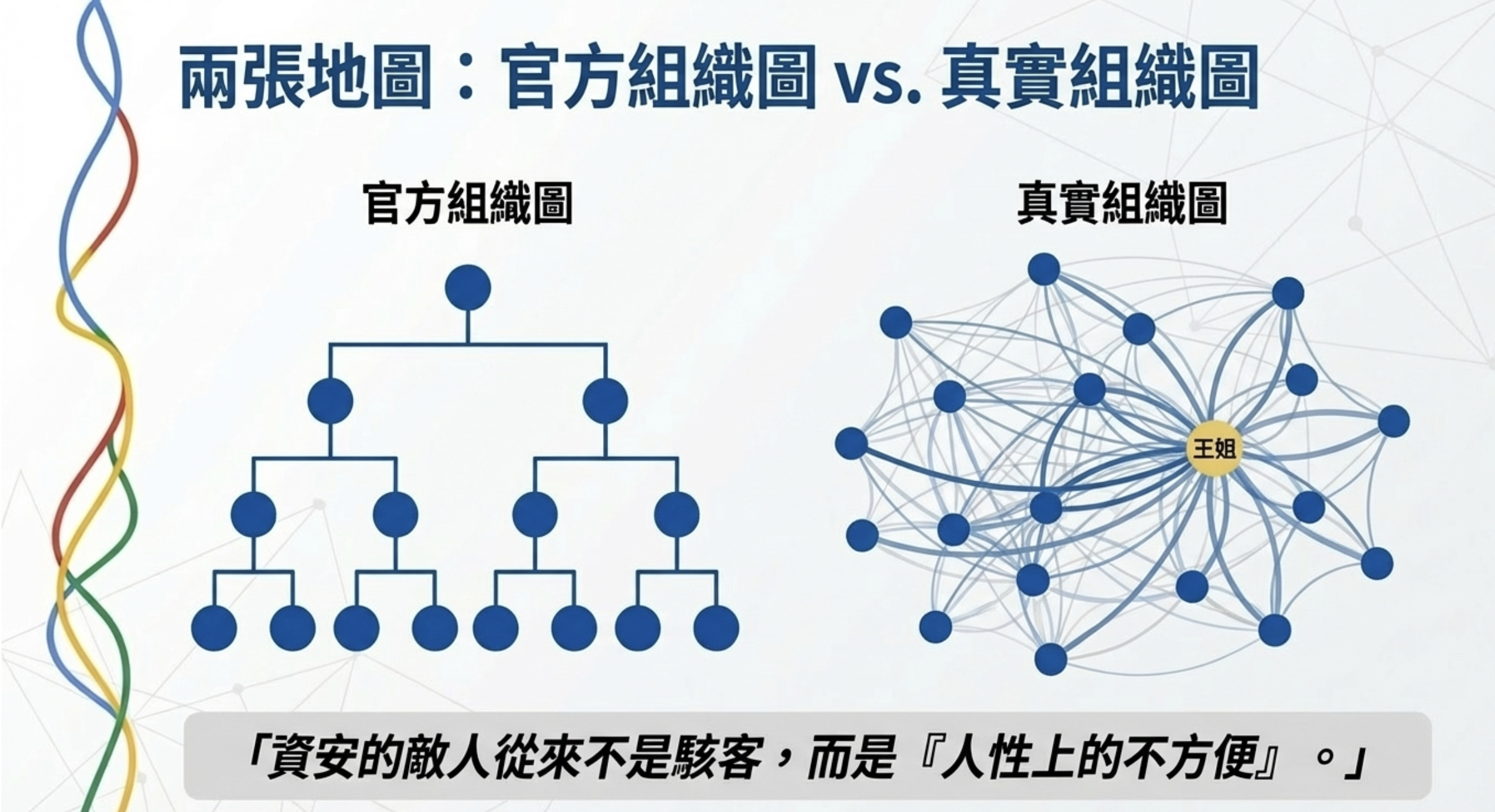

組織圖跟「真實組織圖」的差別

這個故事是我幾年前在某國家的某個金融業做數位轉型時親眼看到的例子(名字是改過的,那個國家不用 LINE,用的是當地的通訊軟體)。

身為資深數位轉型顧問,雖然我不是整天做資安,但因為職能的關係很容易碰到這類議題。這個現象有個專有名詞,叫做「影子 IT(Shadow IT)」——員工為了繞過正式系統的限制,自行發展出來的非官方工具和流程。

那一刻我真正理解:資安的敵人從來不是駭客,而是「人性上的不方便」。

當你設計的系統讓員工多花 30 分鐘才能完成原本 3 分鐘的事情,他們不會乖乖照做——他們會找到繞過的方法。而這些繞道行為,往往比沒有系統時更危險,因為它們完全在資安團隊的視野之外。

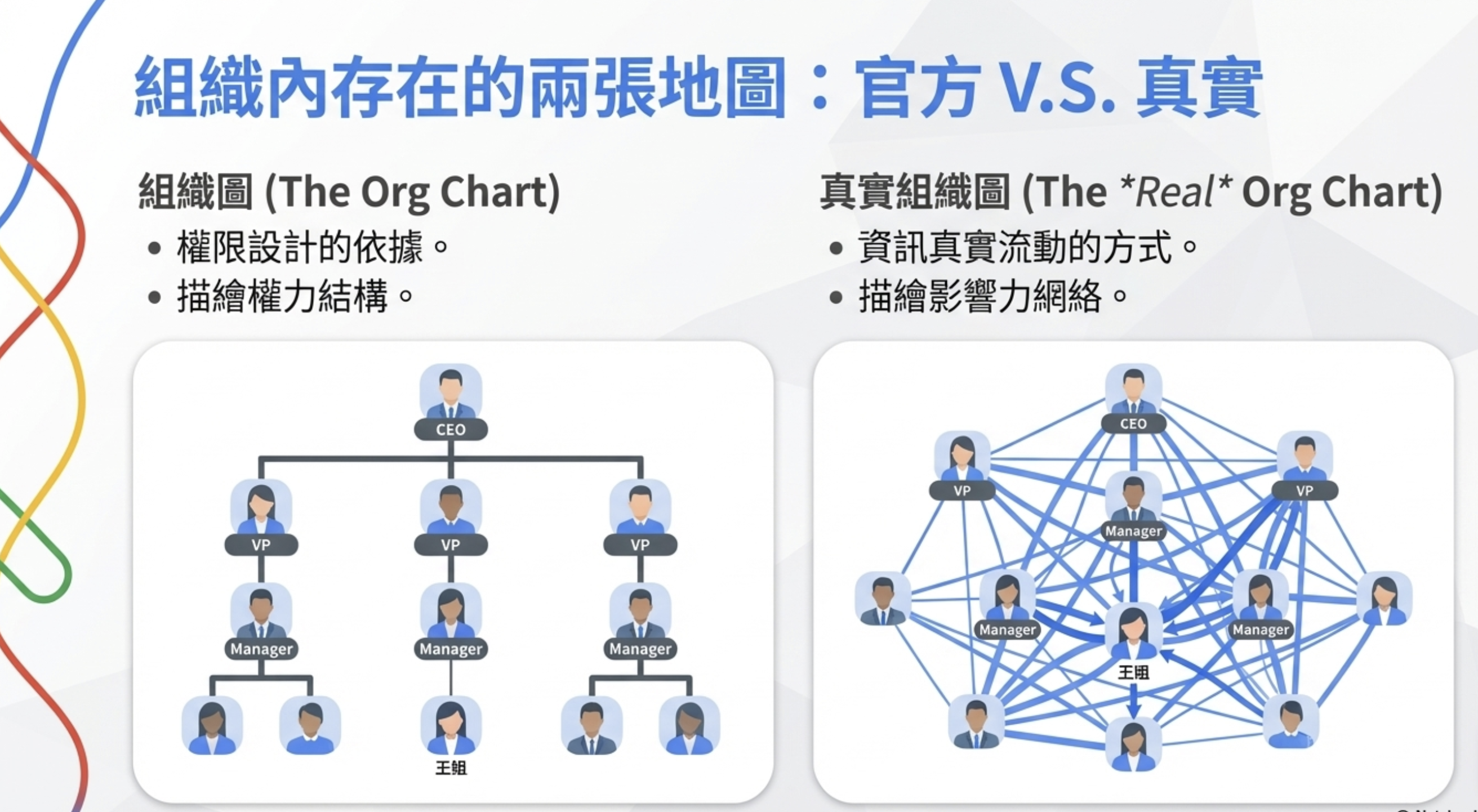

這就是「最小權限原則」最大的議題。原則本身沒錯,問題在於資安專家設計權限時都根據「官方組織圖」,而不是根據「真實組織圖」。

如果要用官方組織圖做事,要嘛是副總少跑一點客戶、多花時間親自做文書;要不然就是大家認清現實,根據「真實組織圖」設計一套可用的權限表——讓王姐的職位設計一個新的 role,簽更高層級的 NDA,然後給她足夠權限去讀檔案。

不只是影子 IT——現在更大的問題是「影子 AI」

影子 IT已經夠頭痛了,但 2025 年最大的資安議題是「影子 AI(Shadow AI)」。

根據 MIT Project NANDA 報告,儘管企業投入了 300-400 億美元在正式的生成式 AI 專案,只有 5% 的組織看到實質的財務回報。但與此同時,超過 90% 的企業員工正在使用個人的 ChatGPT 帳號處理日常工作——而且大多數人都瞞著 IT 部門。

邏輯跟影子流程一模一樣:為了業務工作,大家創造了新的隱形流程,ChatGPT 變成新時代的王姐,卻完全游離在企業 AI 治理與資安控管之外。

但這帶來的風險是巨大的。 根據 Cloud Security Alliance 報告,49% 的組織預期在未來 12 個月內會發生影子 AI 相關的資安事件。IBM 的 2025 資料外洩成本報告指出,與 AI 相關的資料外洩,每次事件成本超過 65 萬美元。

影子 AI 就是影子 IT 的進階版。 同樣的邏輯、同樣的原因——對現實感知不足、流程設計脫離真實工作場景。差別只在於,影子 IT 是用 LINE 傳檔案,影子 AI 是把公司機密貼進 ChatGPT。

這也意味著:不解決影子 IT,就不可能解決影子 AI。 如果你連員工用什麼通訊軟體傳檔案都不知道,你怎麼可能知道他們在用什麼 AI 工具處理公司資料?

我的做法:FDE 先找到影子IT,再設計權限

在多個金融業與政府單位的數位轉型與資安治理專案中,我實際參與了權限設計與流程重構。雖然我主要身份是數據顧問,但也感謝客戶不嫌棄,讓我跟幾個國內外金融業做過數個資安治理的案子。

影子 IT 有兩個核心元素:

- 真實的組織圖——不是官方組織圖上畫的那個,而是資訊實際流動的路徑、誰真正在做決策、誰是資訊樞紐

- 影子下可以動的流程——不是官方 SOP 流程,而是員工為了把事情做完而自己發展出來的「地下通道」

我的方式,就是像一個 FDE 一樣(那時候還沒FDE的詞,但是大體意思差不多),我坐在行員的旁邊,跟他一起工作幾天,理解他的想法。最重要的是,找出那個影子流程,以及那位全 team 最有辦法的王姐。

我在專案中學到的第二個寶貴經驗:任何舉動,嘗試把 Key Stakeholder(王姐)踢出流程、制定新流程的舉動,都會在顧問離場的一個月內徹底失敗。因為這個影子IT 存在是有歷史原因的。

重點是要找出真實的影子IT,畫出真實的組織圖,寫出真實的SOP。

當你知道王姐才是真正的資訊樞紐,你就不會設計一個把她排除在外的權限系統。當你知道副總從來不自己看系統,你就會為秘書設計適當的代理權限。當你知道所有協辦單位都在用 LINE 傳草稿,你就會建一個官方的快速審核通道。

關鍵在於:這個「真實組織圖+能動的SOP」不是一次性畫出來的,而是需要持續更新的。 因為組織會變、業務會變、人會變。今天的影子流程,可能明天就變成正式流程;今天的權限設計,可能明天就變成瓶頸。

為什麼只有 FDE 可以找出影子IT?

問題的核心在於:影子IT是問不出來的。想想誰會在顧問訪談時主動說「我都用 LINE 傳檔案給王姐」?

傳統資安顧問是專案制的——進來評估、寫報告、給建議、然後離開。他們拿到的永遠是官方版的組織圖和流程圖。IT 部門離業務太遠,而且有「保護自己」的動機。SaaS 產品是通用的,不知道你的副總習慣在車上交辦事情。

只有 FDE(Forward Deployed Engineer)這種深入現場的機制,才能畫出真實的組織圖跟真實的流程。 坐在使用者旁邊看真實操作、聽茶水間的抱怨、參與例外狀況的處理——這些都不是訪談問得出來的。只有這樣,才能設計出「安全到不會被駭、但方便到不會被繞過」的權限系統。

結語:最小權限的前提是知道「誰真正需要什麼」

從這些案例可以看到,最小權限失效的原因,從來不是技術不足,而是權限設計沒有跟上真實工作流程。

所有資安都在說「最小權限」,我們討論的是如何設計一個最符合效率的「最小權限」。

而要回答這個問題,答案只有一個:先找到影子 IT 再說吧。

因為沒有找到影子 IT,你設計的任何權限系統都只是紙上談兵。員工會繞過你、影子流程會取代你、最後你的「最小權限」只會變成「最大阻力」。

找到影子 IT——真實的組織圖、真實的 SOP——需要有人願意蹲下來,看清楚真實的工作現場。這就是 FDE 機制存在的意義。

而解決了影子 IT ,才能邁向解決影子 AI 的路!

延伸思考

如果你是企業的資安負責人,我建議你問自己這些問題:

-

你的員工有沒有在用私人通訊軟體傳工作檔案? 如果有,為什麼?系統哪裡不夠方便?

-

你的「緊急權限申請」流程需要多久? 如果超過 30 分鐘,員工就會找到繞過的方法。

-

你上次坐在一線員工旁邊,看他們怎麼完成工作,是什麼時候? 如果超過三個月,你的流程圖可能已經跟現實脫節。

-

如果明天你的主要系統全部燒毀,員工能從哪裡找回資料? 如果答案是「私人手機」,那你的災難復原計畫可能需要重新思考。

資安不是一道選擇題,不是「安全 vs 效率」二選一。

資安是一道持續優化的數學題:如何在可接受的風險範圍內,最大化業務效率。

而解這道題的人,需要同時理解「系統」和「人性」。

這就是 FDE 的價值所在。

相關文章: